מאת: אבי שוורץ, Account Executive ב-Dell Technologies ישראל

בכל דטה-סנטר ארגוני כיום, קטן כגדול, קיימים מנגנוני אבטחת מידע רבים המוטמעים ברכיבים השונים של המערכת, או ביניהם. לכל ארגון יש Firewall, אנטי-וירוס, כלי בקרת גישה ואימות שונים ומגוונים, בצד יכולות אבטחת מידע המוטמעות בשירותים השונים – שרתי קבצים, בסיסי נתונים, דואר אלקטרוני ואפליקציות ארגוניות.

לכל מוצר יש יכולות התגוננות מסויימות, ולכל מערכת ישנן מספר שכבות שמצריכות הגנה. שכבות אבטחת המידע השונות – בין אם בכניסה לדטה-סנטר (Border או Perimeter), ובין אם ב- DMZ או ב- LAN עצמו – מגנות מפני האיומים העיקריים שממופים בניהול הסיכונים הארגוני. הגנות אלו מתוכננות ומיושמות ע"י שכבה רחבה של גורמים, החל מיצרני האפליקציות ותשתית החומרה ומערכות ההפעלה, דרך דרג התפעול השוטף של המערכת, וכלה בגורמים שונים בארגון, ניהוליים, עסקיים ומבצעיים כאחד.

בתהליך זה מושקעים תקציב ומשאבים רבים, מטרתו היא צמצום החשיפה הארגונית לסיכוני אבטחת מידע, עד לרמות הסיכון המקובלות על הארגון, שמאפשרות לו לפעול במהלך עסקים תקין ולהשיג את מטרותיו.

אך מה קורה כאשר כל ההגנות נפרצות, והסיכון מתממש? כשהארגון אכן נפגע ממתקפת כופר שמשביתה את פעילותו בצורה קשה ורחבה? ל- Dell technologies יש פתרון – Cyber recovery.

ככה מגנים על המידע ומאפשרים המשכיות עסקית

ישנן מספר דרכים להגן על מידע ארגוני ולאפשר המשכיות עסקית – כמעט כל לקוחות Dell Technologies מיישמים Data Center כפול שמשכפל עותקי גיבוי בין אתר Production לאתר DR. תשתית זו יכולה באופן טבעי לספק הגנה למידע ולרוב יישומי הלקוח כנגד מספר פגיעויות.

שחזור מידע ממערכות האחסון

במקרה של נפילת שירות ואובדן מידע, שחזור אפשרי מ- Snapshot של מערכת האחסון. הזמן לשחזור (RTO) ועדכניות המידע (RPO) נקבעים במידה רבה מהיכולת ומהזמינות של מערכות האחסון של הלקוח.

שחזור מידע ממערכות האחסון באתר DR

במקרה של נפילה של אתר שלם, יישום של אתר משני (DR) יכול לאפשר המשכיות עיסקית מהאתר המשני ושחזור המידע מאתר הגיבוי.

שחזור המידע ממערכות הגיבוי

במקרה של נפילה של אתר מרכזי Production ואתר משני DR, ניתן לבצע שחזור נתונים מאתר הגיבוי.

אסון מלא- פגיעה רב מערכתית

מה נעשה כאשר גם אתר הגיבוי נפגע? מה ניתן לעשות כדי להגן על המידע כנגד מתקפות סייבר אשר פוגעות במערכות האחסון ובמערכות הגיבוי?

מה היתרונות בגיבוי לדיסק Data Domain על פני טייפ קלטות?

יעד גיבוי לדיסק מבוסס Dell Data Domain מציע מספר יתרונות בהשוואה לגישה המבוססת על גיבוי לקלטת פיזית.

חסכון בנפחים – דיסק לגיבוי המיישם טכנולוגיות compression ו deduplication מאפשר לצמצם באופן משמעותי את הנפח הנדרש לגיבוי. הודות לטכנולוגיות אלה, כל גיבוי נוסף לדיסק כבר מצוצמם מראש ולא דורש נפח מלא אלא רק שברירי נפח לגיבוי נוסף. מערכות Data Domain מספקות גיבוי מבוסס דיסק עם יחס חסכון בנפחים ממוצע של 55:1.

שיפור בחלונות גיבוי – החסכון בנפחים מאפשר שיפור משמעותי בזמני גיבוי ומהירות הגיבוי. מערכות אלה מיישמות de-duplication בצד המקור וכך גם מאפשרים שימוש בקווי תקשורת רזים ביותר לביצוע הגיבוי. האפשרות לגבות רק שברירי מידע מאפשר לקצר זמני RPO באופן ניכר.

פרוטוקול DDBoost – פרוטוקול ייעודי הקיים במערכות Data Domain ומאפשר לגבות מידע ישירות למערך הגיבוי ללא הצורך במתווכי media server יקרים. בנוסף פרוטוקול זה מספק הקשחה חזקה מאוד ברמת התקשורת למערכות Data Domain.

שחזור מהיר – השימוש בדיסק במערכות Data Domain מאפשר שימוש בתוכנת instant access כדי לקצר זמני RTO המאפשר למשל להריץ VM’s ישירות מעותק הגיבוי, בניגוד לצורך לשחזר את כל ה VM מעותק הגיבוי.

אמינות – אחד היתרונות הגדולים של מערכות Data Domain הינו במנוע המוודא אמינות המידע (DIA - data invulnerability architecture). מנוע זה מוודא בכל עת כי המידע שנכתב לדיסק תקין וניתן לשחזור. המנוע רץ על 100% מהמידע 100% מהזמן וכך מוודא אמינות המידע לאורך שנים.

לשמור על השומרים- הגנה רחבה על תשתיות הגיבוי

איומי תקיפה על תשתיות הגיבוי – מתקפות סייבר תוקפות לא רק את השרתים ואפליקציות הקצה אלא גם ממקדים את התקיפות בתשתיות הגיבוי. וקטורים רבים מיועדים לפגוע גם בשרתי הגיבוי, בקטלוג, שרתי המדיה וביעד הגיבוי עצמו. ללא קשר לצורת הגיבוי (דיסק, טייפ, ענן), אובדן של קטלוג הגיבוי הופך את תהליך שחזור הנתונים לארוך מאוד עד בלתי אפשרי. בנוסף ללא כלי אשר יכול לבצע ווידוא/סריקה של המידע המגובה, מידע מוצפן יכול להיות מגובה כמידע רגיל.

הפיכת סביבת הגיבוי למוגנת – פתרונות הגנת המידע של Dell Technologies מספקים הגנה עוצמתית כנגד מתקפות סייבר. להלן שכבות ההגנה הייחודיות הקיימות במערכת Data Domain:

שכבה A – Path to online Data – הפרוטוקול בו נעשה שימוש הינו ייחודי למערכות Data Domain ונקרא DDBoost. פרוטוקול זו פותח במיוחד לצורך פעולות גיבוי וכולל יכולות נוספת כ- client direct, source based deduplication, encryption in-flight ו automatic load balancing. לפרוטוקול זה יתרון אינהרנטי על פני NFS ו- CIFS, לדוגמא, מעצם היותו מוצפן ובעל שם וסיסמא ייחודיים לו.

במערכות Data Domain, יש לייצר אימות (authentication) מהשרת למכונת הגיבוי כדי לבסס ערוץ תקשורת. הסבירות שפרוטוקול זה ייפרץ נמוכה משמעותית יחסית לפרוטוקולים הנפוצים דוגמת CIFS ו- NFS. נסיונות Ransomware רבים נעצרים כבר ברמת הפרוטוקול. בנוסף ליכולת in-flight encryption בשימוש בפרוטוקול DDBoost, ניתן לעשות שימוש גם ב data-at-rest encryption ולקבל הצפנה למידע מקצה לקצה.

שכבה B – Backup Environment – DDBoost client direct מאפשר גיבוי ישירות מה- Client אל מערכת הגיבוי ללא הצורך במתווכים (No need for media server layer). הפחתת רכיבי התשתית לא רק מקטין את תשתית הגיבוי הנדרשת ומפשט אותה, אלא גם מפחית את החשיפה כנגד פריצה. ככל שמספר רכיבי התשתית נמוך יותר כך החשיפה לפריצות נמוכה יותר. הרכיבים המעטים בתשתית להגנת המידע של Dell בנויים כמכונות וירטואליות או פיזיות. מערכת ההפעלה של מערכות Data Domain אינה דומה לשרת רגיל אלא בנויה ומוקשחת במיוחד כדי להפעיל רק את המשימה הספציפית לה נועדה – גיבויים.

שכבה C – Online Backup Data – מערכות Data Domain כוללות בנוסף גם יכולת Snapshots, במחיר ש נפח אחסון זעום בלבד, המאפשר שחזור מהיר במקרה של אובדן מידע. למטרות DR ניתן לבצע רפליקציה מסוגים שונים למערכת Data Domain נוספת אחת או יותר.

שכבה D – Compliance – העתקים של המידע במערכות Data Domain ניתנים לשמירה כך שלא ניתן לשנותם (immutable) על ידי הטמעה של מנגנון Retention Lock. מנגנון זה קיים בשתי תצורות: Governance או Compliance. השימוש ב- Governance עבור מידע אשר יש לנעול אותו לתקופה מוגדרת מראש, ומטרתו מניעת שינוי בשוגג. השימוש ב- Compliance מאפשר לעמוד בתקינה המחמירה ביותר לנעילה מלאה וקבועה של המידע. נעילה המידע באמצעות Retention כוללת גם יכולת של Internal Security Clock אשר מונע התערבות בשעון המערכת (Build in hardening against NTP clock tampering).

עד כה שכבות הגנה 'סטנדרטיות' אלו קיימות בכל מערכות Data Domain. השכבות הבאות משמשות להגנת נוספת ייעודית כנגד מתקפות סייבר על תשתית הגיבוי.

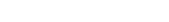

שכבה E – Cyber Recovery – הגנה תשתיתית כנגד איומי סייבר- פתרון Cyber Recovery מספק שכבת הגנה נוספת לתשתית הגיבוי עבור תסריט של 'היום שאחרי' מתקפת סייבר. מעבר לשמירת עותקי גיבוי מאובטחים על תשתית ה- Data Domain כפי שפורטו, פתרון Cyber Recovery מייצר כספת בלתי חדירה - Cyber Vault- ויכול לשמור על מספר רב של אפליקציות ועל הסביבות הקריטיות ביותר של הלקוח.

שכבת ההגנה הראשונה (E) שהפתרון מספק הינה Air Gap, WORM, שתי סיסמאות (admin ו- CISO), ו- Retention lock.

שכבת ההגנה השנייה (F) מורכבת מהטמעה של מנוע סייבר Cyber Sense אשר מבצע פורנזיקה ואנליטיקה על המידע בצורה שוטפת, ומאפשר זיהוי והתראה על מתקפות סייבר בזמן אמת.

סביבה מוגנת – הפרדה לוגית

הסביבה המוגנת, הכספת, מופרדת לוגית מאתר הייצור באמצעות מנגנון Air Gap )מומלץ גם למקמה פיזית במיקום אחר(. מנגנון ה- Air Gap מנתק פיזית את הכספת מהרשת האירגונית ומאפשר תנועה חד-כיוונית מצד הכספת בלבד בזמנים קבועים וקצרים. לאחר שעותקי הגיבוי עוברים מאתר הייצור לכספת הם ננעלים ב- Retention Lock. הרפליקציה עצמה מתקיימת בין שתי מערכות Data-domain, ולמערכות הארגוניות אין שום שקיפות למנגנון זה – לא לעצם קיומו (לא רשום ב- DNS, AD וכו'), ולא לתהליך השוטף. למעשה תוכנת הגיבוי כלל לא מודעת לנוכחותו של אתר הכספת. כמובן שהחסכון בנפחים של מערכת ה- Data Domain נשמר גם פה, דבר המאפשר פתיחת הרפליקציה לטווח זמן קצר במיוחד. לאחר שהמידע עבר מאתר הייצור לכספת, ה- Air-Gap סוגר את הקשר וכל האורקסטרציה מתבצעת מצד הכספת.

שכבה F – CyberSense Malware Detection

CyberSense הינה תוכנת פורנזיקה ואנליטיקה, המזהה אנומליות ומתריעה בזמן אמת על כל חריגה. הפתרון כולל למעלה מ- 100 מנועי היוריסטיקה, והוא מסוגל לזהות התנהגויות זדוניות עם מגוון רחב של וקטורי תקיפה. המנוע יודע לנתח את המידע על גבי העותקים הנעולים ללא הצורך בשחזור המידע, כלומר הסריקה מבוצעת על המידע טרם השחזור.

ניתן להשתמש ב- CyberSense לבידקה אם המידע תקין או הושחת (corruption), מה המידע שנפגע ומה המקור. זיהוי המקור שנפגע מאפשר לבצע שחזור הגרסא התקינה של המידע ללא החשש מפתיחת קבצים נגועים.

בסביבת הכספת ניתן להקים אזור נקי (sandbox) כדי לבצע שחזורים בתוך הכספת עצמה. לאחר בדיקת תקינות באזור הנקי, ניתן לבצע שחזור גם לשרת חיצוני באתר הייצור אם נדרש. השימוש באזור נקי המופרד מאתר הייצור לצורך שחזורים הינו קריטי על מנת לוודא שלא מועבר מידע מוצפן או עם וירוס חזרה לאתר הייצור.

מדוע גיבוי לקלטות לא יכול לשמש כפתרון להגנה כנגד איומי סייבר?

קלטת המופרדת פיזית אינה פתרון להגנת סייבר. לא ניתן להריץ אנליזות על המידע הנמצא בקלטת ללא שחזור כל המידע, על כל המאמץ, המשאבים והסיכונים הכרוכים בכך. עם כל כמויות המידע האדירות שנדרש להגן עליהן כל יום, כדי לבצע פעולה זו יידרש זמן רב והשקעה רבה בתשתיות. פתרון כזה אינו ישים כדי לזהות מתקפת סייבר.

בנוסף אנו יודעים כיום כי ישנם וקטורי תקיפה מסויימים נמצאים במצב שינה ומתפרצים רק במועד עתידי. ללא מערכת פרו-אקטיבית המנתחת את המידע ויודעת לשחזרו באזור נקי, הסיכון לשחזור נוזקת הצפנה גבוה מאוד.

בשורה התחתונה

מחקרים מראים כי מתקפת סייבר מתרחשת כל מספר שניות והנזק הכלכלי הנגרם מהן נמדד במליארדים בכל שנה. השאלה כיום אינה 'האם' אלא 'מתי'. ממקרים רבים אנו למדים כי רק הכנה ראויה כנגד מתקפות סייבר יכולה להוות מגן ראוי למתקפת 'היום שאחרי', ולא מספיק רק לשמור ולנטר את המידע הנכנס לארגון אלא יש לבצע גם שמירת עותקי גיבוי למידע הקריטי ביותר בצורה מוגנת מפני מתקפת סייבר למקרה של כשל מלא.

אנו ב- Dell technologies, באמצעות יישום של מערכות Data Domain, מספקים פתרון מלא, אוטומטי ובאינטגרציה מלאה לתשתית הקיימת, הכוללת מספר רב של כלים לגיבוי ושחזור יעילים, מהירים ובטוחים. יישום פתרון זה יחד עם יכולת Cyber Recovery מספק הגנה תשתיתית כנגד מתקפות סייבר. פתרון זה קל ליישום ומספק הגנה חזקה למידע הקריטי ביותר של הארגון.