Azure Stack HCI הגנה אוטומטית ועקבית באמצעות Secured-core ונעילת תשתית

מאמר מאת נדב מדר, Storage, Platforms & Solution Sales at Dell Technologies

הנזק העולמי של פשעי הסייבר הגיע לכ-6 טריליון דולר בשנת 2021 לבדה!

המספר המדהים הזה רק מדגיש את איום האבטחה הממשי העומד בפני כל עסק, בכל סדר גודל ובכל ענף.

התקפות סייבר הולכות ומשתכללות מיום ליום ומרחב התקיפה הולך וגדל כל הזמן, כעת אפילו הקושחה וה-BIOS בשרתים נמצאים תחת איום.

איור 1: נתוני פשעי סייבר לשנת 2021

יחד עם זאת, אלו לא רק חדשות רעות, שכן יש כעת שתי טכנולוגיות חדשות (ומרכיב סודי כלשהו) שניתן למנף על מנת להגן באופן יזום מפני גישה והתקפות בלתי מורשת לסביבות ה-Azure Stack HCI שלנו, כלומר:

Secured-core Server- שרת ליבה מאובטחת

Infrastructure lock- נעילת תשתית

בואו נדון בקצרה בכל אחד מהם:

Secured-core - מדובר בקבוצת תכונות אבטחה של Microsoft הממנפות את התקדמות האבטחה העדכנית ביותר בחומרה של אינטל ו-AMD.

יכולות אלה מבוססת על שלושת עמודי התווך הבאים:

Hardware root-of-trust : תכונה זו דורשת TPM 2.0 גרסא 3, תכונה זו אחראית לוודא שגרסת הקושחה חתומה (מאושרת לעבודה ולא עברה שינויים) בזמן האתחול של השרת במטרה למנוע התקפות שמקורן בקושחה.

הגנת קושחה: עושה שימוש בטכנולוגיית Dynamic Root of Trust of Measurement -DRTM לבידוד הקושחה והגבלת ההשפעה של נקודות תורפה.

אבטחה מבוססת וירטואליזציה (VBS): בשילוב עם HVCI (hypervisor-based code integrity), ה-VBS מספקת בידוד פרטני של חלקים במערכת ההפעלה (כמו ה-KERNEL) במטרה למנוע התקפות "והסתננות" של נתונים לא רצויים לקוד המקור.

Infrastructure lock , או נעילת התשתית, מספקת הגנה חזקה מפני גישה בלתי מורשית למשאבים ולנתונים באמצעות מניעת שינויים לא מורשים הן בחומרה והן בעדכוני הקושחה.

כאשר התשתית נעולה, כל ניסיון לשנות את תצורת המערכת נחסם ומוצגת הודעת שגיאה.

כעת, לאחר שהבנו מה הטכנולוגיות הללו מספקות, ייתכן שעולות לכם שאלות נוספות, כגון:

- איך מתקינים ומטמיעים את הטכנולוגיות האלה?

- האם הן קלות להתקנה והגדרה על הציוד?

- האם הן דורשות אינטראקציה ידנית אנושית (ואולי מועדות לטעויות)?

בקיצור, יישום טכנולוגיות אלו אינה משימה קלה אלא אם כן יש ברשותכם את מערכת הכלים הנכונה במקום.

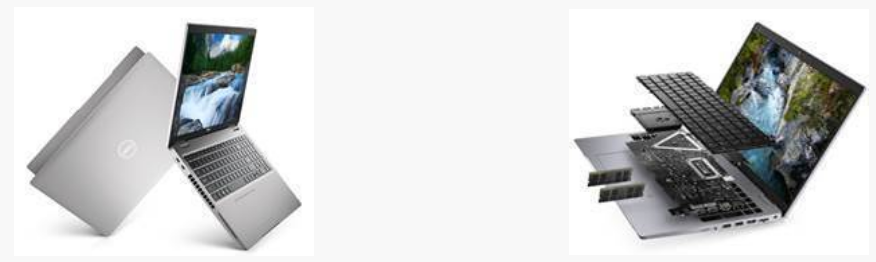

זה הזמן שבו תזדקקו ל"מרכיב הסודי" - שהוא ה-Dell OpenManage Integration עם Microsoft Windows Admin Center OMIMSWAC על גבי Dell Cyber-resilient Architecture כפי שמוצג באיור הבא:

איור 2: OMIMSWAC ו-Dell Cyber-resilient Architecture עם AX Nodes

כתזכורת מהירה, מערכת הניהול של Windows (Windows Admin Center -WAC) היא למעשה מערכת הניהול המרכזית של מיקרוסופט עבור כל המשימות הקשורות לניהול Windows.

הרחבות OMIMSWAC של Dell הופכות את ה- WAC לטוב עוד יותר, באמצעות מתן אפשרויות ניהול ובקרה נוספות עבור תכונות מסוימות, כגון אבטחת ה-Kernel ונעילת תשתית.

Dell Cyber Resilient Architecture 2.0 מגן על נתוני הלקוח והקניין הרוחני עם גישה של אבטחה חזקה המבוססת על מספר שכבות.

מכיוון שתמונה שווה אלף מילים, הסעיף הבא יציג לכם איך נראות הרחבות WAC ועד כמה קל ואינטואיטיבי לעבוד איתן.

Dell OMIMSWAC Secured-core

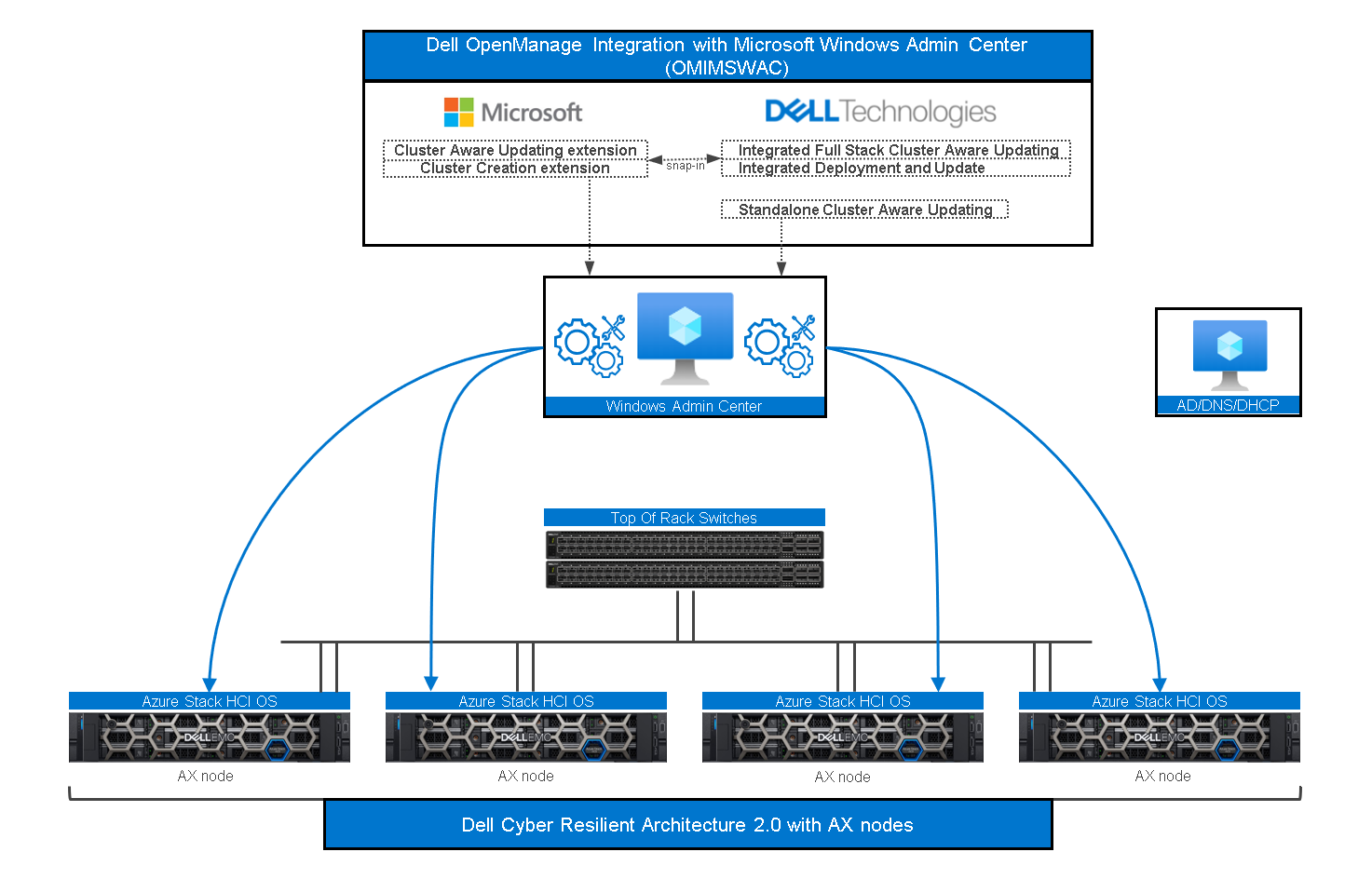

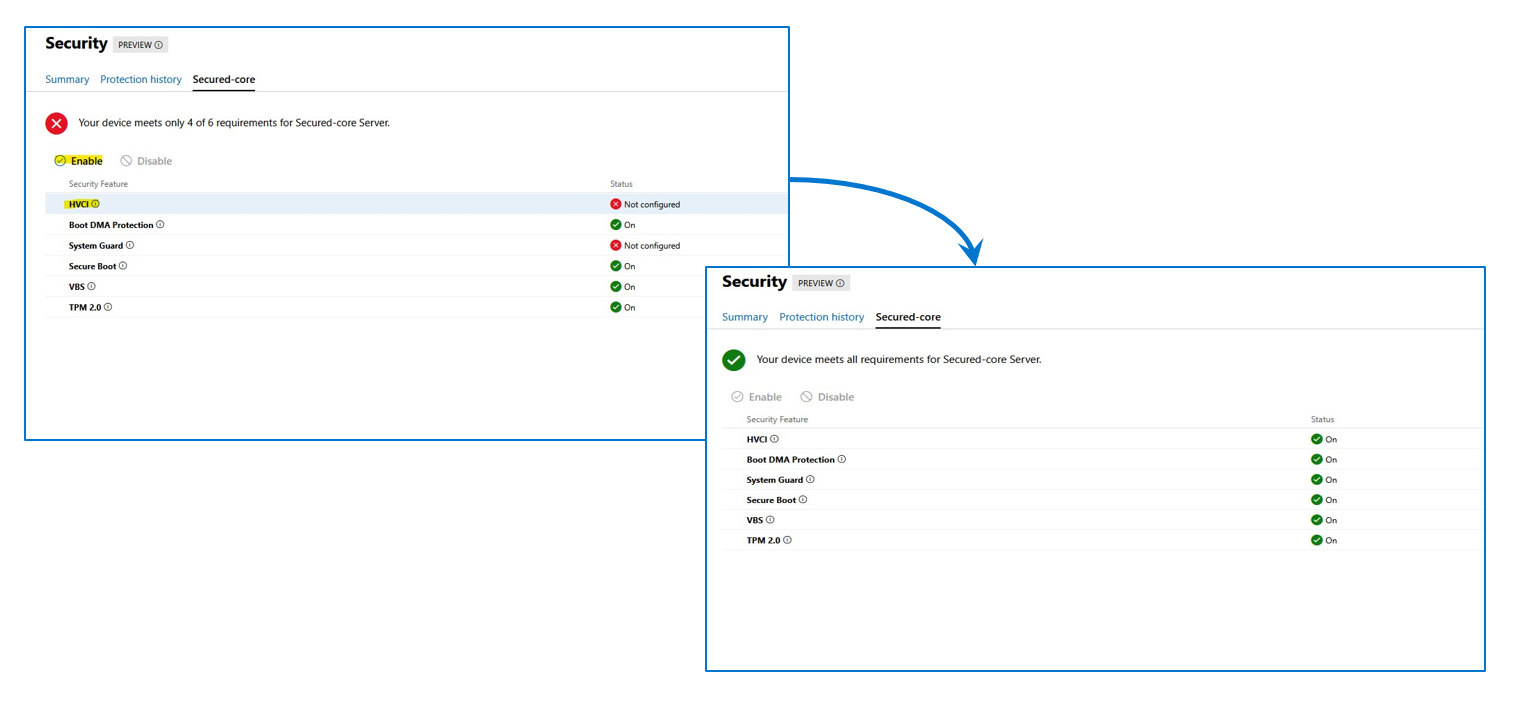

האיור הבא מציג אינטגרצית Snap-in של Secured-core שלנו בתוך מכלול האבטחה של Dell ותהליך העבודה של WAC.

איור 3: תצוגת Secured-core OMIMSWAC

תצורת האבטחה של מערכת ההפעלה וה-BIOS מוצגים באופן מפורט. סטטוס תצורת האבטחה ב-BIOS הוא המקום בו ניתן להגדיר את דרישות ה-Secured-core ל-BIOS עבור ה-Cluster כולו. הגדרות ה-Secured-core של מערכת ההפעלה מוצגות, אך אינן ניתנות לשינוי באמצעות ה-OMIMSWAC (ניתן להשתמש ישירות ב-WAC לצורך זה). ניתן גם להציג ולנהל את הגדרות ה-BIOS עבור כל שרת בנפרד.

איור 4: OMIMSWAC Secured-core, תצוגת צומת

לפני הפעלת ה- Secured-core, חובה לעדכן את כל השרתים ב-Cluster ל-Azure Stack HCI, גרסה 21H2 (או חדשה יותר). עבור שרתי AMD, חובה להתקין את DRTM דרייבר כדי שייטען בזמן ה-BOOT (חלק מחבילת AMD Chipset).

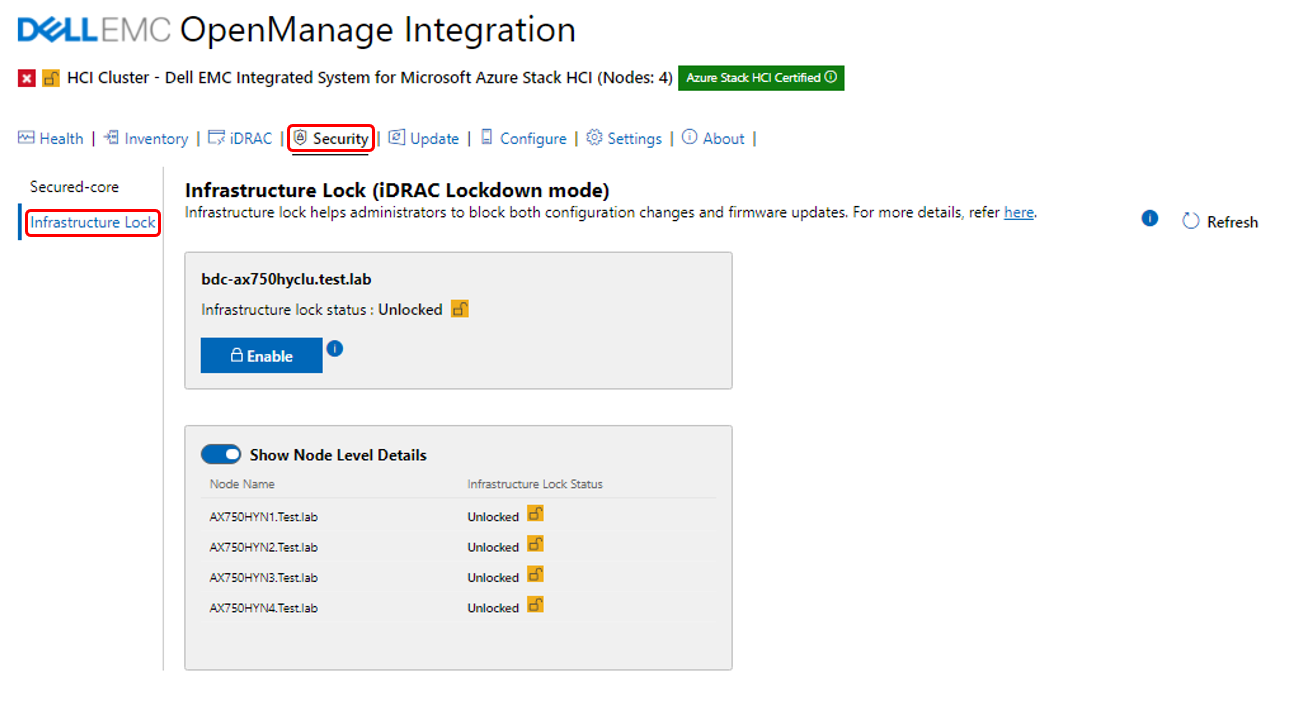

Dell OMIMSWAC Infrastructure lock

האיור הבא ממחיש את אינטגרצית ה-Snap-in לנעילת התשתית כחלק ממכלול האבטחה ותהליך העבודה של WAC. כאן ניתן להפעיל או להשבית את נעילת התשתית על מנת למנוע שינויים לא מכוונים הן בתצורת החומרה והן בעדכוני הקושחה.

איור 5: נעילת תשתית OMIMSWAC

הפעלת נעילת תשתית חוסמת גם את תהליך עדכון הקושחה של השרת הספציפי או ה-Cluster כולו באמצעות התוסף OpenManage Integration. המשמעות היא שדוח תאימות יופק אם מפעילים את ה- Cluster Aware Update (CAU) עם הפעלת נעילת התשתית, אשר תחסום את עדכוני ה- Cluster. אם זה קורה, קיימת אפשרות להשבתה זמנית של נעילת התשתית והפעלה מחדש באופן אוטומטי כאשר ה-CAU יושלם.

לסיכום, אנחנו ב-Dell מבינה את חשיבותן של תכונות אבטחה חדשות שהציגה מיקרוסופט ופיתחנו גישה פרוגרמטית, באמצעות OMIMSWAC וארכיטקטורת ה-Cyber-resilient שלנו, במטרה לספק ולשלוט באופן עקבי בתכונות החדשות הללו בכל שרת וב- Cluster כולו. תכונות אלו מאפשרות ללקוחות להיות תמיד מאובטחים ותואמים לדרישות בסביבות Azure Stack HCI.

בכל שאלה או צורך, המומחים שלנו ישמחו לסייע לכם.